Sécurité numérique : protéger les régulateurs connectés et les systèmes de pilotage à distance

La numérisation des systèmes de chauffage et d'eau chaude crée des gains d'efficacité mais expose aussi les régulateurs et les interfaces de pilotage à distance à des risques cybernétiques. Cet article détaille les vulnérabilités courantes, les impacts sur la gestion hydronics et les mesures techniques et organisationnelles pour limiter les attaques tout en préservant la performance du réseau thermique.

La montée en puissance des régulateurs connectés et des systèmes de pilotage à distance transforme la gestion des chaudières et chauffe-eau, apportant supervision et optimisation. En parallèle, ces connexions rendent les équipements plus vulnérables aux intrusions, aux manipulations de setpoints et aux interruptions de service. Comprendre les risques, depuis l’accès non autorisé aux thermostats jusqu’à la compromission des capteurs et des pompes, est essentiel pour maintenir la sécurité opérationnelle, la conformité thermique et la prévention des risques sanitaires liés à la circulation d’eau chaude.

Hydronics : quelles vulnérabilités ?

Les systèmes hydronics reposent sur une communication fluide entre chaudière, échangeurs, vannes et contrôleurs. Les protocoles de communication propriétaires ou non chiffrés peuvent être interceptés, permettant à un acteur malveillant de modifier consignes ou horaires. Les architectures comprenant passerelles IoT ou accès cloud augmentent la surface d’attaque. Une approche segmentée du réseau, des listes de contrôle d’accès et une gestion rigoureuse des identifiants réduisent ces risques sans nuire à la circulation et à l’efficacité globale du système.

Thermal et insulation : implications pour la sécurité

La performance thermique et l’isolation (insulation) influent sur la charge de la chaudière et la fréquence des interventions. Une attaque qui altère les consignes de température ou désactive des scénarios de modulation peut provoquer des cycles inutiles, réduire l’efficacité et endommager l’isolation par variations thermiques. Les contrôles d’intégrité des données et la surveillance des anomalies de consommation aident à détecter des comportements anormaux avant qu’ils n’affectent durablement la performance thermique.

Circulation et legionella : quel lien avec la cybersécurité ?

La circulation inadéquate d’eau chaude peut favoriser la prolifération de Legionella. Si un attaquant modifie les plages de consigne ou coupe des pompes, la température et le brassage nécessaires pour limiter ce risque peuvent être compromis. Il est important que les stratégies de cybersécurité intègrent des règles métiers empêchant la réduction des températures en dessous de seuils sanitaires et conservent des logs permettant de retracer des altérations des paramètres de circulation.

Cet article est à titre informatif uniquement et ne doit pas être considéré comme un avis médical. Veuillez consulter un professionnel de santé qualifié pour des conseils et un traitement personnalisés.

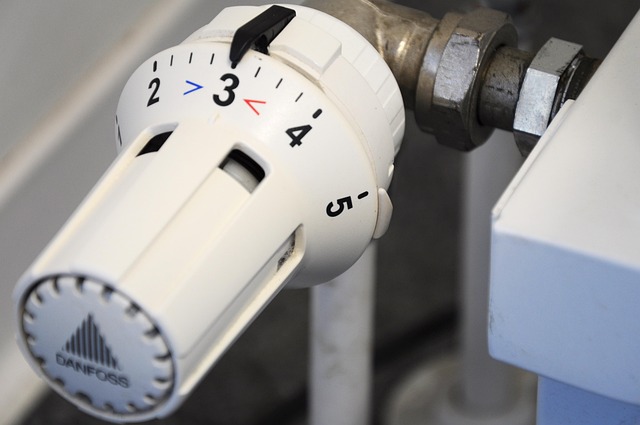

Thermostat et sensors : sécuriser les points d’entrée

Les thermostats connectés et les sensors constituent des points d’entrée privilégiés pour les intrusions. Des firmwares non mis à jour, des mots de passe par défaut ou des communications non chiffrées facilitent l’accès. Des politiques de gestion des identifiants, des mises à jour gérées (patch management) et l’utilisation de certificats/TLS pour les échanges réduisent fortement ces risques. Par ailleurs, la redondance des capteurs peut permettre de corréler mesures et détecter falsifications.

Pumps et commissioning : contrôles et bonnes pratiques

Les pumps sont à la fois équipements critiques et consommateurs d’énergie. Lors du commissioning, il est essentiel d’établir des profils d’exploitation sécurisés, des limites d’opération et des autorisations d’accès. La supervision doit loguer les démarrages/arrêts et générer des alertes en cas d’anomalie. Sur le plan cybersécuritaire, isoler les commandes critiques, utiliser des réseaux industriels séparés et mettre en place des mécanismes de reprise garantissent la continuité de la circulation et protègent la sécurité des installations.

Retrofit, maintenance et efficiency : gestion sécurisée

Lors des opérations de retrofit ou de maintenance, l’introduction de nouveaux contrôleurs ou d’APIs cloud nécessite une évaluation de risque. L’efficience (efficiency) peut être améliorée par des capteurs intelligents, mais ces ajouts exigent une gouvernance des accès, un inventaire des assets et des procédures de test avant intégration. La maintenance planifiée doit inclure des vérifications post-opération pour s’assurer que les modifications n’ont pas affaibli les protections ni altéré les réglages liés à la performance thermique.

En conclusion, protéger les régulateurs connectés et les systèmes de pilotage à distance demande une approche combinant sécurité réseau, bonnes pratiques d’ingénierie et compréhension des enjeux métiers tels que l’hydronics, la circulation et la prévention de Legionella. La sécurité doit être intégrée dès la conception, lors du commissioning et maintenue tout au long du cycle de vie, en conciliant disponibilité, efficacité énergétique et exigences sanitaires.